NTLMSSP流量解密

记三叶草的一道misc

给了一个流量包

导出http对象得到提示,密码在rockyou.txt中,而且是弱密码

发现了可以的请求头,去网上搜了一下NTLMSSP流量解密,找到一篇文章

9步从pcap文件中提取并破解 NTLMv2 哈希

通过ntlmssp这一字符串进行数据包筛选,获得身份验证的握手包

将域名和用户名复制到文本文档中。

深入查找NTLM响应部分,找到NTProofStr字段和NTLMv2的响应。将它们作为十六进制字符串复制到文本文档中。

注意NTLMv2Response是从ntlmProofStr开始,因此从NTLMv2的响应中删除ntlmProofStr。

在Wireshark的搜索过滤器中输入ntlmssp.ntlmserverchallenge。就会发现NTLM Server Challenge字段,通常这个数据包是在NTLM_Auth数据包之前。将该值作为十六进制字符串复制到文本文档。

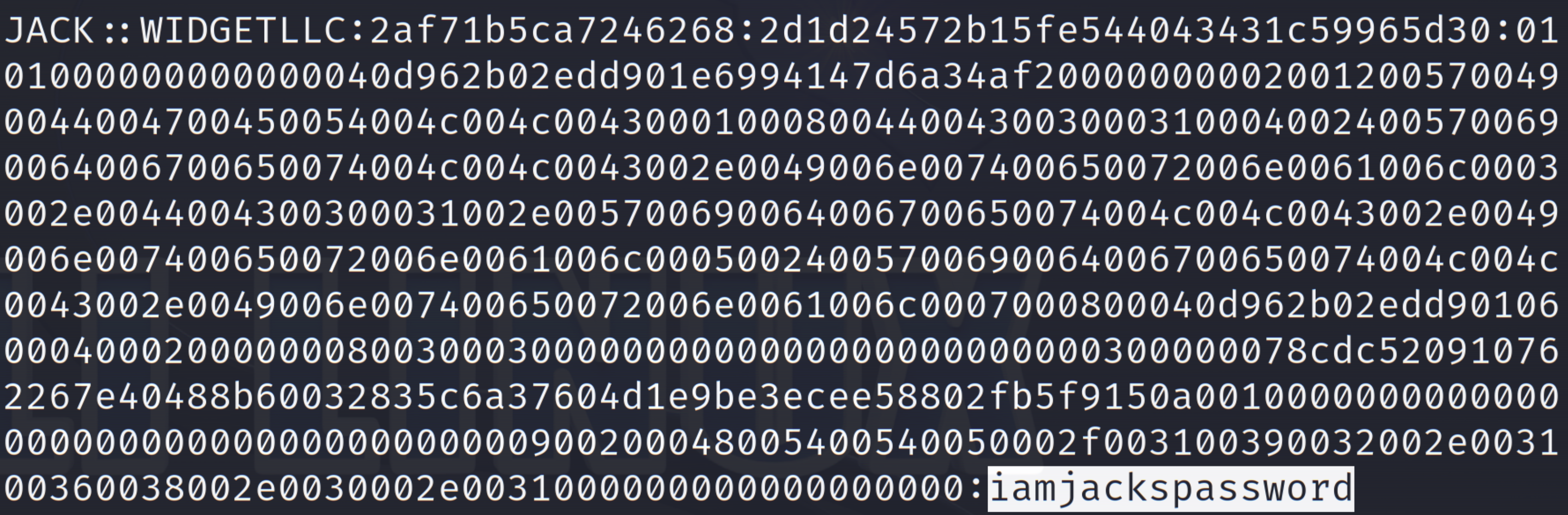

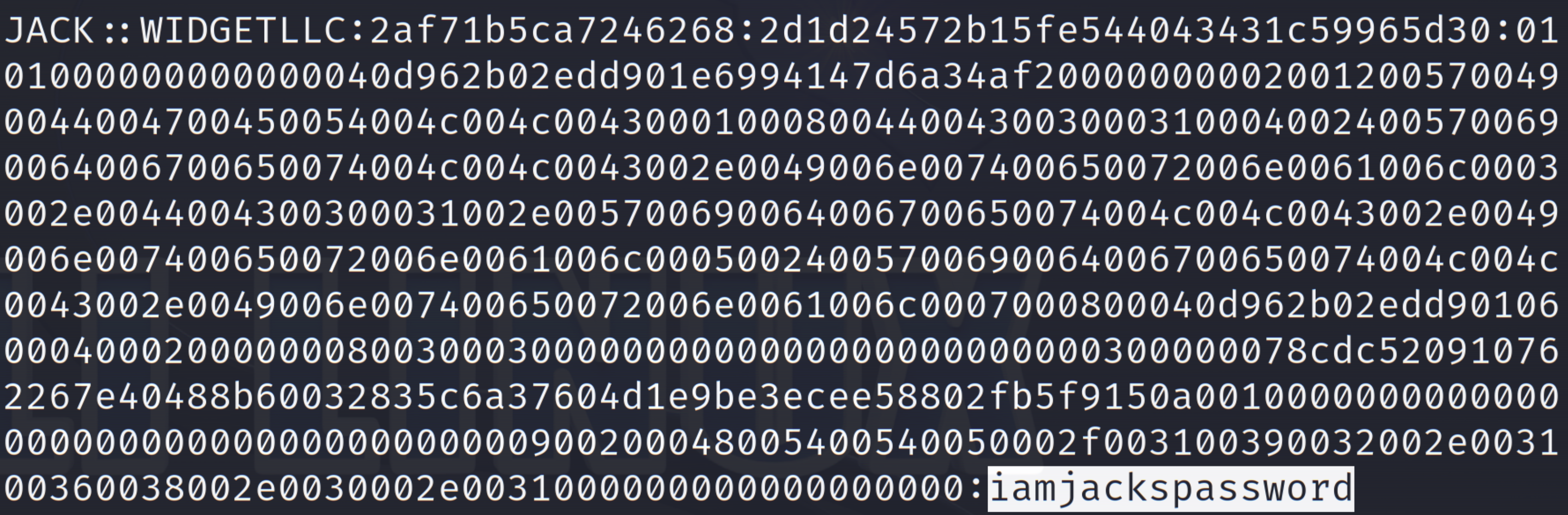

将以上的所有值按以下格式保存到crackme.txt:

1

| username::domain:ServerChallenge:NTproofstr:NTLMV2 response(删去和NTproofstr相同部分)

|

1

| jack::WIDGETLLC:2af71b5ca7246268:2d1d24572b15fe544043431c59965d30:0101000000000000040d962b02edd901e6994147d6a34af200000000020012005700490044004700450054004c004c004300010008004400430030003100040024005700690064006700650074004c004c0043002e0049006e007400650072006e0061006c0003002e0044004300300031002e005700690064006700650074004c004c0043002e0049006e007400650072006e0061006c00050024005700690064006700650074004c004c0043002e0049006e007400650072006e0061006c0007000800040d962b02edd90106000400020000000800300030000000000000000000000000300000078cdc520910762267e40488b60032835c6a37604d1e9be3ecee58802fb5f9150a001000000000000000000000000000000000000900200048005400540050002f003100390032002e003100360038002e0030002e0031000000000000000000

|

运行命令

1

| hashcat -m 5600 '/home/kali/Desktop/crackme.txt' rockyou.txt

|

flag:SYC{iamjackspassword}