HECTF2023

MISC

osint

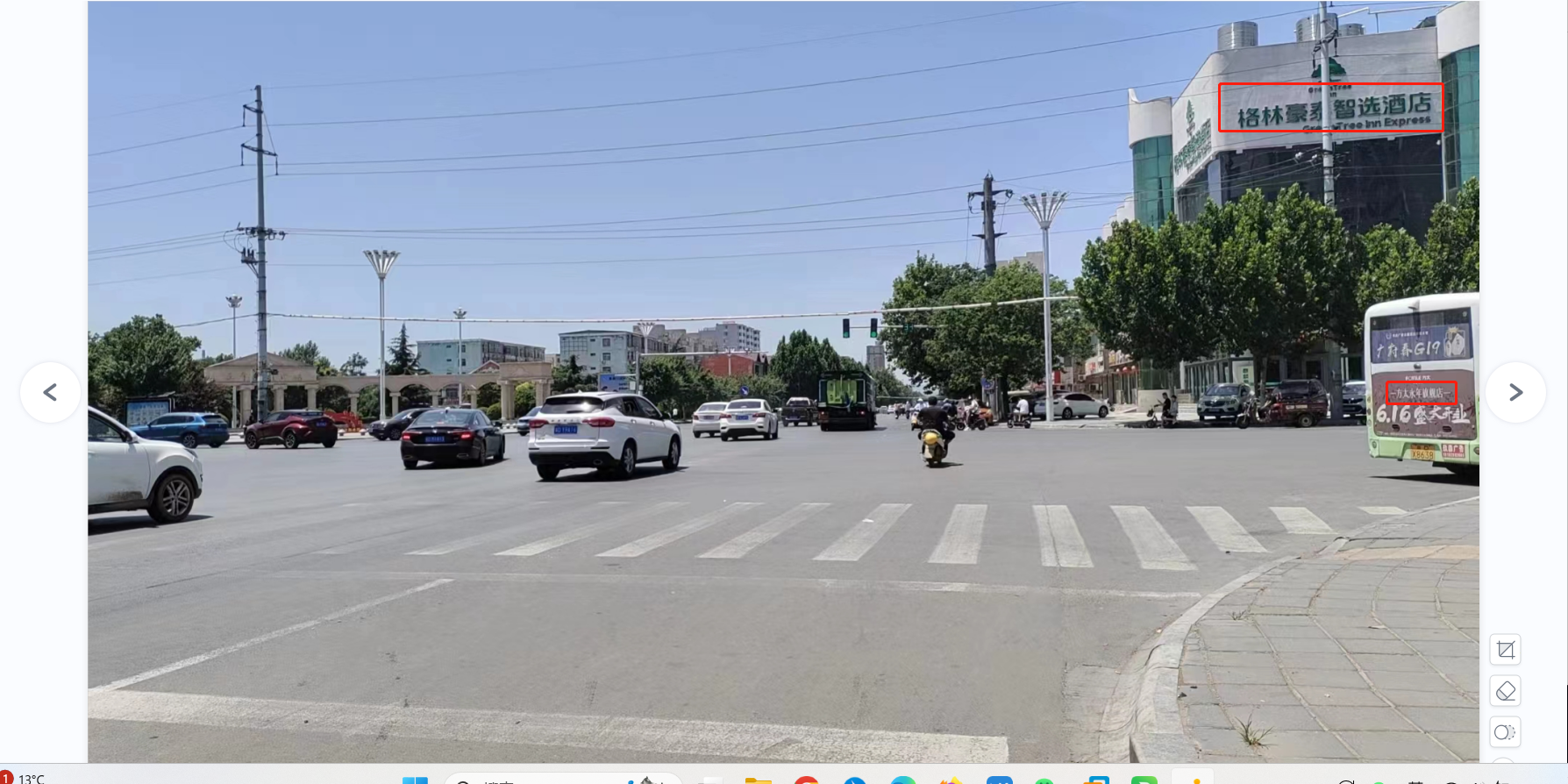

附件得到一张图

根据公交车后面的广告永年,推断出河北邯郸永年区

然后根据酒店名去百度地图搜

得到位置,最后flag是HECTF{河北省邯郸市永年区太极广场}

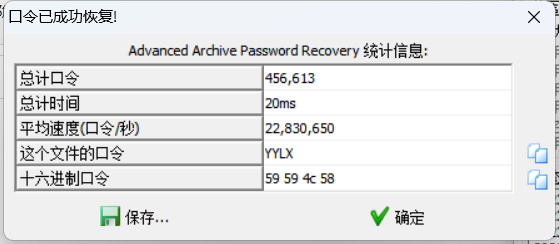

ezpcap

打开流量包

观察到HTTP状态码两百

点开看到里面有个压缩包,加密了

翻翻tcp流量得到密码

1 | |

打开得到flag

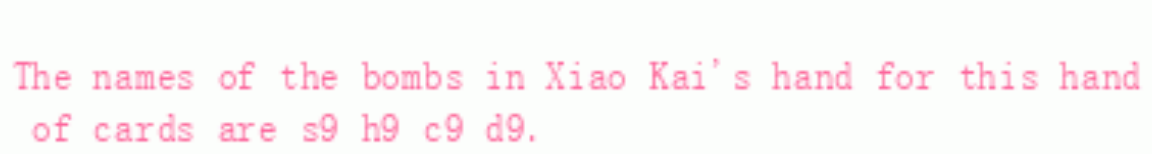

斗地主

小凯的身份证zsteg看到一张gif导出

1 | |

s黑桃h红桃c草花d方块

猜测按顺序作为密码,解密小凯的公文包

1 | |

两张png和一个地址

1 | |

两张png各提取出一个zip

猜测去b站查看每个人的牌,作为密码解密zip

1 | |

1 | |

真的有五位吗

开始的hint

1 | |

伪加密

——>

hint

1 | |

——>

1 | |

解压得到flag

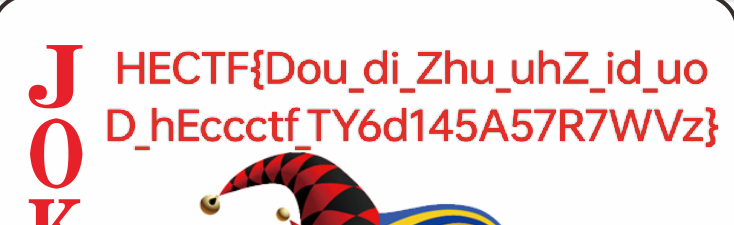

NT?M

9步从pcap文件中提取并破解 NTLMv2 哈希 - 知乎 (zhihu.com)

照着做

1 | |

1 | |

解了两次,第一次得到Admin@123,假的,没登录成功;第二次得到qwe123!@#,md5一下是6d57fdc7c6a3b74db25293ef98bc6479

风水先生

给了一张有96个卦象的图片,以为是每张图片转二进制,然后重组八位

看了wp才知道,易经64卦,每个卦象表示log264

易经64卦,每个卦象表示log264

找到对应的编号,转成二进制,然后八位一组

1 | |

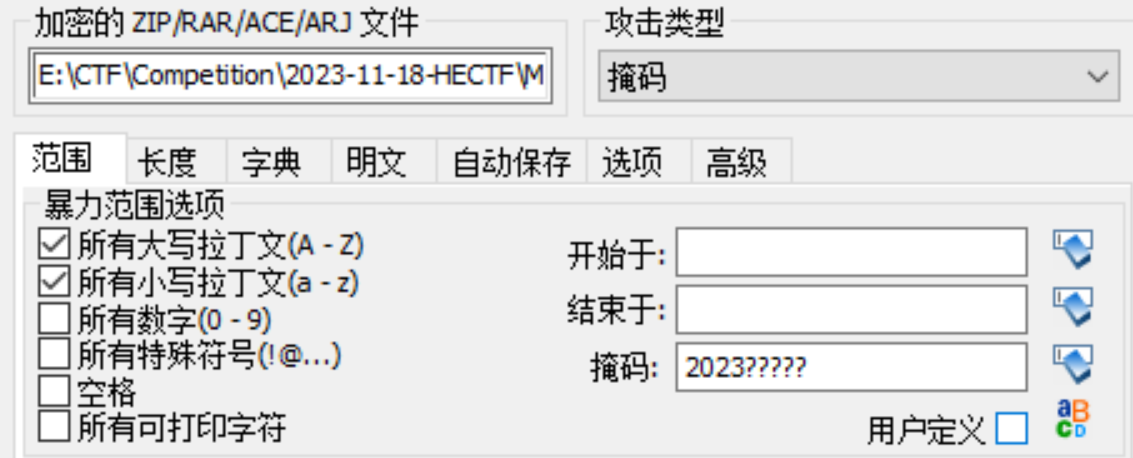

咖啡宝贝

得到一个txt文件,提示看图片猜成语,所得的成语每个字大写就是压缩包密码,这边没去猜,直接爆破四位大写字母

解压压缩包得到一个.class文件,去java在线网站反编译得到代码

1 | |

访问百度网盘,得到24块二维码的区域图,手搓得到

HECTF2023

http://example.com/2023/11/20/HECTF2023/